O Warsaw, plugin de segurança utilizado por grandes bancos, como Caixa Econômica Federal, Banco do Brasil e Itaú, para dar acesso ao internet banking, tem uma brecha que permite o vazamento de informações. Ao explorar a falha, um criminoso poderia entregar um malware personalizado para induzir o correntista a fornecer dados pessoais.

A vulnerabilidade foi descoberta pelo consultor de segurança Joaquim Espinhara, que detalhou o problema no dia 19 de abril à GAS Tecnologia, empresa responsável pelo Warsaw, mas não obteve resposta. Os testes foram realizados na versão para OS X do plugin, que instala um servidor WebSocket na máquina do usuário e permite que qualquer página, inclusive maliciosa, possa fazer requisições ao software bancário.

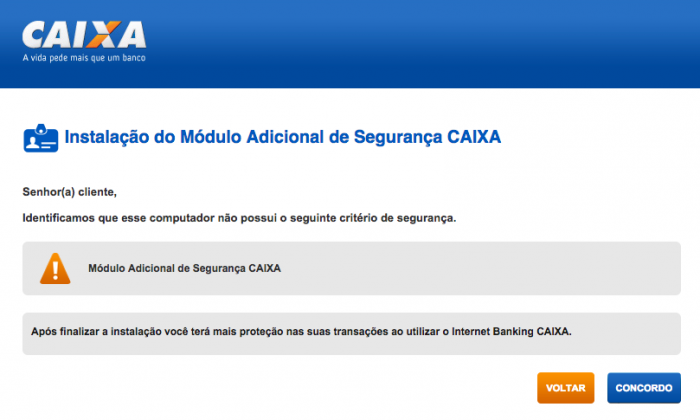

Por meio de um código em JavaScript, que obtém informações fornecidas pelo Warsaw, um criminoso pode identificar remotamente qual é o banco utilizado pela vítima. De posse da informação, é possível desenvolver malwares sofisticados para clientes de uma instituição bancária específica. Uma das possibilidades é redirecionar o correntista para uma página que imite a do banco, como nesta prova de conceito:

Entre as instituições que utilizam o Warsaw como solução de segurança bancária estão o Banco do Brasil, Caixa Econômica Federal, Itaú, Safra, Banese, Sicredi, Banco do Nordeste, Banco de Brasília e Banco da Amazônia.

Não é a primeira vez que o plugin de segurança é alvo de críticas. Em abril de 2015, um bug na versão 1.5.1 do Warsaw fazia com que o acesso a sites com IPv6, como Facebook, Google, UOL e Globo.com, fossem bloqueados após a instalação do plugin. Além disso, a tecnologia é obsoleta: o NPAPI, considerado inseguro e prejudicial ao desempenho do navegador, não é mais suportado nas últimas versões do Chrome.

Atualização em 7 de maio às 13h33. Em comunicado ao Tecnoblog, a GAS Tecnologia informou que o bug “já havia sido identificado pelos técnicos da empresa e a solução já foi implantada na última versão publicada do Warsaw para o sistema operacional Windows”. No plugin para Linux e OS X, o problema será corrigido na próxima versão. A empresa também ressalta que a brecha “não traz nenhuma possibilidade de invasão no computador do usuário, tanto local quanto remotamente”.